Das Theme „digitale Forensik“ interessiert mich schon etwas länger und auch auf der Arbeit habe ich immer mal wieder damit zu tun. Anfang des Jahres wurde mir glücklicherweise die hier besprochenen Schulung gewährt; zusammen mit einem Kollegen sollte ich das Training als InPerson-Training absolvieren. Einige andere Kollegen waren für den Kurs FOR508 vorgesehen, der sich mehr mit dem Thema „Incident Response und Forensik in großen Netzen“ befasst. Beide Kurse zusammen bilden also eine gute Grundlage für einen tiefen Einblick in das Thema. Und dann kam COVID-19…

Nachdem der erste Anlauf abgesagt wurde, sollte es einen neuen Versuch geben. Diesmal mit einem Paket, welches den Kurs sowohl als OnDemand (6 Monate Zugriff), Online Live (also ein virtueller Klassenraum) und als InPerson beinhaltet. Ab Mitte des Jahres ging es mit OnDemand los und für November war InPerson geplant. Aber ihr ahnt es schon…

Bis voraussichtlich April 2021 gibt es keine InPerson-Trainings bei SANS. Das Problem hierbei: der Gutschein für die Prüfung ist an das OnDemand-Training gebunden. Und das läuft Anfang Januar 2021 aus. Glücklicherweise hatte ich geplant, sowohl das Online Live- als auch das InPerson-Training zu besuchen. Und das lief nun vom 12.10.-17.10.2020. Da ich im OnDemand erst die ersten beiden Tage geschafft hatte, gab es also sowohl schon bekannte Themen als auch Neues. Das macht es aber einfacher die beiden Trainings zu vergleichen.

Kleiner Haken: in der Woche, die ich mir für das Online Live Training freigehalten hatte, gab es nur zwei Trainings. Eins davon in Orlando und eins in Singapur. Ich habe mich für Orlando entschieden und somit ging die Schulung für mich immer von 15:00-23:00 Uhr. Aber bei Singapur hätte ich nachts um 2 Uhr angefangen;-)

Was erwartet Eine(n) nun in dem Kurs? Wie oben schon erwähnt, geht es um die Analyse eines einzelnen bzw. einiger weniger Windows-Systeme. Der Fokus liegt hierbei auf Client-Systemen; Einiges lässt sich sicher auch auf Server-Systeme übertragen.

Im Training selbst werden verschiedene Tools verwendet; aber es geht nicht um die Verwendung von Tools. Vielmehr wird erklärt, welche Artefakte von den Tools analysiert werden und wie die Ergebnisse zu interpretieren sind. Warum nun sollte man sich damit beschäftigen, wenn es doch wunderbare Tools gibt, die die ganze Arbeit machen können?

Weil

- Tools Fehler machen können

- Ergebnisse oft einer Interpretation bedürfen

Ein Beispiel hierfür ist das Attribut „Last Access Time“. Das kann bedeuten, dass ein User zuletzt diese Datei geöffnet hat; aber es kann auch der Virenscanner oder die Indexierung gewesen sein.

Ein weiterer wichtiger Punkt ist die Aufbereitung der Ergebnisse. Nicht nur für Ermittlungsbehörden sondern auch für den Privatsektor ist die Fähigkeit wichtig, Ergebnisse in einen logischen Zusammenhang zu bringen und diesen dann Nicht-Technikern zu erklären. Das kann die Präsentation der Ergebnisse vor Gericht sein, aber auch die Management Summary in einem Bericht. Deswegen wurde im Online Live Training immer wieder gesagt „we tell a story“.

Ähnlich gelagert (und damit fängt der Kurs an) ist die Aufgabenstellung. Die Zielvorgabe „schauen sie mal was sie finden“ macht wenig Sinn. Besser ist es am Anfang eine Hypothese aufzustellen („Person A hat das und das gemacht“) und diese dann zu belegen oder zu widerlegen. Hier stehen am Anfang die Fragen

- Wer?

- Was?

- Wann?

- Wo?

- Warum?

- Wie?

In den ersten fünf Tagen geht es um das Finden und Interpretieren von Artefakten. Der rote Faden hierbei ein fiktiver Fall, bei dem eine Person verdächtigt wird vertrauliche Informationen gestohlen zu haben. Am letzten Tag wurden wir in Gruppen aufgeteilt und bekamen einen neuen Fall mit neuen Fragen. Diese mussten beantwortet und die Ergebnisse präsentiert werden. Das beste Team gewann eine Auszeichnung[1].

Das Lehrmaterial ist aufgeteilt in drei Ordner mit Lernmaterial sowie zwei Ordner mit Aufgaben. Die Aufgabenordner enthalten auch Step-by-Step-Lösungen. Man erhält ferner ISO-Images mit einer VM zur Analyse, den Daten zum fiktiven Fall, Trial-Lizenzen für einige Tools, zusätzliches Material für einen weiteren Fall und einige SANS-Poster. In meinem Paket waren auch MP3s enthalte; die Aufzeichnungen des Kurses (Video) bekommt man leider nicht.

Man beötigt auf jeden Fall Einiges an Plattenplatz und einen nicht zu schmalbrüstigen Rechner. Leider gibt es mittlerweile keinen HW-Writeblocker mehr dazu.

Welche Themen werden nun an den einzelnen Tagen behandelt?

Tag 1: Windows Digital Forensics and Advanced Data Triage

Hier geht es erst mal um die weiter oben angesprochen Ansatzpunkte für eine Untersuchung (die 6 W’s). Zudem geht es um die Frage, wie ich überhaupt an die zu untersuchenden Daten komme; etwas tiefer wird hier aber nur auf das Thema „Memory Extraction“ eingegangen. Für das Thema „Data Acqusition“ gibt es einen eigenen Kurs. Leider gab es hier eine kleine Enttäuschung: die Auswertung von Memory Images sowie ein NTFS Deep Dive ist Thema im FOR508.

Was aber besprochen wurde: was sind denn die Schritte bei der Datensammlung? Hier gab es eine erste Überraschung: am Anfang steht nicht das Imaging einer kompletten Festplatte! Ziel ist es möglichst schnell erste Ergebnisse zu liefern. Zweite Überraschung: wir verändern den zu untersuchenden Gegenstand! denn die ToDo-Liste sieht wie folgt aus:

- Memory Dump

- auf Festplattenverschlüsselung prüfen

- Stecker ziehen (nicht einfach herunterfahren)

- Platte per Write-Blocker anschliessen

- erste Datenextraktion

Man kann dann die Festplatte noch imagen; aber dan man ja das Original hat, ist es ggf. nicht unbedingt notwendig. Wichtig ist natürlich, jeden Schritt sauber zu dokumentieren.

Situationsbedingt kann eine andere Vorgehensweise auch möglich sein; dieser Weg ist nicht „One size fits all“.

Wichtig ist insbesondere der zweite Punkt der Liste; sonst hat man plötzlich ein nicht nutzbares Image;-)

Es gibt dann doch auch ein paar Infos zu NTFS und einige Übungen zum Thema File- bzw. Data Carving.

Auf ein Tool, das wir immer wieder verwendet haben, möchte ich noch hinweisen: ARSENAL Image Mounter. Die kostenfreie Version ermöglicht es einem „nur“, ein vorhandenes Image einzubinden. Dabei kann man aber einen Modus verwenden, bei dem das Betriebsystem denkt, man würde auf die Platte (also in das Image) schreiben; in Wirklichkeit tut man das aber nicht. Besonders praktisch bei Ordnern, bei denen die Rechte nicht passen. Die lizensierte Version kann diese Images wohl sogar als VM starten (nicht getestet).

Tag 2: Windows Registry Forensics and Analysis

Hier will ich gar nicht zu viel zu schreiben. Nur so viel: es ist unglaublich, was Windows so alles in der Registry abspeichert. Man kann es ziemlich einfach zusammenfassen: will man ein Verbrechen begehen, dann verwendet man besser nicht Windows;-)

Interessant ist auch, dass man Dinge in der Registry nur schwer löschen kann. Wer sich hier auf einen Registry-Cleaner verlässt, erlebt unter Umständen sein blaues Wunder.

Es wurde auch darauf hingewiesen, dass viele Tools die Registry nicht komplett analysieren können. Hier ist das Tool der Wahl der Registry Explorer von Erich Zimmerman.

In der Überschrift nicht enthalten, aber trotzdem Thema des zweiten Tages: Cloud Storage. Am Beispiel von

- Microsoft OneDrive

- Google Drive

- G Suite

- Dropbox

- Box

wurde gezeigt, welche Artefakte hier zu finden sind. Und das auch für Dateien, die schon gelöscht wurden…

Vom Inhalt her würde ich sagen dass dieser Tag der Heftigste ist. Das kann man in einem Durchlauf gar nicht alles verarbeiten.

Tag 3: USB Devices and Shell Items

In diesem Teil geht es um zwei Themen: welche externen Geräte (Massenspeicher) wurden angeschlossen/benutzt und welche Dateien/Ordner wurden verwendet. Der zweite Punkt bezieht sich hier nur auf das lokale System selbst sondern auch auf Netzwerklaufwerke und UNC-Freigaben.

Ich war überrascht, was Windows auch hier wieder alles abspeichert und wie man es ausliest bzw. interpretiert.

Gerade hier muss man bei der Interpretation der Zeitstempel sehr vorsichtig sein!

Zusammen mit Tag 2 sicherlich der Stoff, den man besonders intensiv durchgehen muss.

Tag 4: Email, Additional Artifacts and Event Logs

Beim Thema Mail ging es nicht nur um Outlook und Exchange, sondern auch um grundsätzliche Fragen (welche Informationen kann ich aus einer Mail entnehmen). Neben O365 wurden auch die G Suite, Webmail und Mobile Mail angesprochen.

Für mich war das besonders interessant, da ich aufgrund meiner früheren Beschäftigung mit Microsoft Exchange und Mail allgemein schon oft mit solchen Themen in Berührung gekommen bin. Aber gerade für den Bereich O365 kann ich sicherlich noch jede Menge Ideen dem Kursmaterial entnehmen.

Exkurs: wir hatten vor längerer Zeit mal die Aufgabe eine Lotus Notes Mailbox auszuwerten. Hätte ich damals schon gewusst, dass es das Tool NUIX gibt, dass Notes-Mailboxen direkt einlesen kann, wäre Vieles einfacher gewesen.

Der Bereich „Additional Artifacts“ enthält die folgenden Unterpunkte:

- Windows Search Index

- Thumbnail Analysis

- Recycle Bin

- Windows 10 Timeline

- Windows Prefetch

- SRUM

Diese Dinge sind teils schwerer zu analysieren bzw. es gibt wenige kostengünstige Tools, um sie „hübsch“ darzustellen; aber gerade SRUM ist eine Quelle für viele Informationen (aber auch für Paranoia).

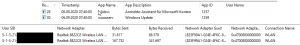

SRUM steht für „System Resource Usage Monitor“. In Kurzform wird das, was im Taskmanager angezeigt wird, durch SRUM gesammelt und ca. 30 Tage aufbewahrt (unter Umständen sogar länger).

Ich habe vor Kurzem einen neuen Rechner bekommen; wie man sieht, kann ich jetzt noch sehen wie viele Daten ein Prozess im letzten Monat empfangen und gesendet hat. Das ist besonders dann interessant, wenn das Programm gar nicht mehr auf dem Rechner ist. Ich kann die Verwendung trotzdem nachweisen.

Zum Thema „Event Log“ muss ich hoffentlich nicht zu viel sagen. Aber auch dieser (relativ kurze) Teil enthielt einige interessante Tipps für Event Log IDs, auf die man achten sollte. Zur Auswertung gibt es zum Beipiel das Tool „Event Log Explorer“; es ist kostenfrei für den persönlichen, nicht-kommerziellen Gebrauch (der Preis ist aber ziemlich niedrig).

Wichtiger Tipp: auf Änderungen der Systemzeit achten (Verschleierungsversuch). Generell wurde im Kurs darauf hingewiesen, dass man sich auf jeden Fall die Zeitzone aufschreiben soll, die das zu untersuchende System verwendet. Sonst gibt es lustige Überraschungen beim Aufstellen der Timeline…

Tag 5: Web Browser Forensics – Firefox, Internet Explorer and Chrome

Der letzte Tag war dem Thema „Browser Forensics“ gewidmet. Es wurde uns als „ganz easy“ angekündigt. Verglichen zum Beispiel zum Tehma „Registry“ mag das auch richtig sein; aber es war sehr interessant. Konkret ging es um

- Internet Explorer

- Edge

- Firefox

- Chrome

- Private Browsing

Bei den Browsern fand ich gerade so Themen wie „Sync“ und „Cache“ sehr interessant. Auch was in Google Analytics Cookies so alles zu finden ist verringert jetzt nicht die Paranoia;-)

Man könnte nun denken, dass „Private Browsing“ da einen Schutz bietet. Das stimmt zum Teil ja auch. Aber (von Memory-Analyse mal ganz abgesehen) gibt es noch die nette Funktion der „Session Recovery“. Und externe Viewer können auch Spuren hinterlassen. Wir haben sogar ein bisschen über TOR gesprochen.

In diese Unterlagen werde ich mich noch mal vergraben.

Tag 6: Gruppenarbeit

Da Tag 5 nicht komplett gefüllt wurde, konnten wir Nachmittags schon anfangen. Man musste die Ergebnisse (also die Präsentation; ca. 10 Minuten) bis zum Mittag des letzten Tages einreichen.

Fazit

Eins muss man direkt sagen: die Unterlagen enthalten noch deutlich mehr Informationen als in der Schulung vermittel werden (können); und das nicht nur aufgrund der zahlreichen Links. Hier muss man auf jeden Fall noch Selbststudium betreiben.

Von den einzelnen Tagen gibt es Aufzeichnungen, auf die man noch ca. 4 Monate Zugriff hat. Leider kann man sie nicht herunterladen. Das ist besonders deswegen schade, weil die Trainer noch jede Menge zusätzliche Informationen rüberbringen. Ich habe jetzt ja schon zwei Trainer erlebt und gerade beim Online Live hörten wir auch viel aus echten Fällen und wie man da oft den Schuldigen auf die Spur gekommen ist.

Würde ich noch mal ein SANS-Training machen: ja.

Würde ich dieses Training weiterempfehlen: ja.

Mir ist der hohe Preis bewusst und privat hätte ich das nicht finanzieren können. Aber ich habe schon einige Trainings in meinem Leben mitgemacht und dieses war (bzw. ist; ich habe ja noch OnDemand) eins der Besten; wenn nicht sogar das Beste. Wer aber die Chance hat es mitzumachen: tut es. Es liesse sich nur durch die InPerson-Version toppen; aber man kann nicht alles haben.

Ich hoffe, dieser Beitrag war interessant und hilft vielleicht sogar weiter. Für mich geht die Lernerei weiter: am 08.10.2021 ist Prüfungstermin;-)

[1] Nein, leider war ich nicht im Gewinner-Team. Wir haben leider eine Frage falsch beantwortet und mich ärgert besonders, dass ich einer bestimmten Spur nicht gefolgt bin.